Cet article est le quatrième épisode d'une graaaande série sur "Comment se protéger des cyberattaques quand on est une petite startup ou PME ?"

Chaque jour, reçois directement 1 bonne pratique pour mieux te protéger, avec des exemples pour comprendre comment ça marche !

Pas de VPN ou logiciels compliqués, pas de charabia, juste les bonnes bases pour éviter la plupart des attaques.

Cet article présente des passages détaillant des techniques d'intrusion et maintien dans un SI sans y être autorisé. Ceci est réalisé uniquement à but pédagogique. En aucun cas cet article ne promeut les activités illégales décrites, se veut inciter à réaliser ces actions ou concevoir un mode d'emploi pour les réaliser. Ce sont des infractions pénales ( article L.323-1 du Code pénal ).

Allez c'est parti ! 💥

3% de batterie

Tout commence là. Vous n'avez plus de batterie dans le téléphone. Et ça tombe mal parce que votre prochain car/train/vol part dans 20 minutes...

Vous prenez votre courage à deux mains et avec votre accent frenchie le plus mignon possible vous demandez à un·e inconnu·e un câble pour charger votre téléphone.

Une charmante personne vous tends un câble avec son plus grand sourir, Ouf! vous allez pouvoir vous recharger !

Et là, c'est le début des emmerdes...

Un câble peut en cacher un autre

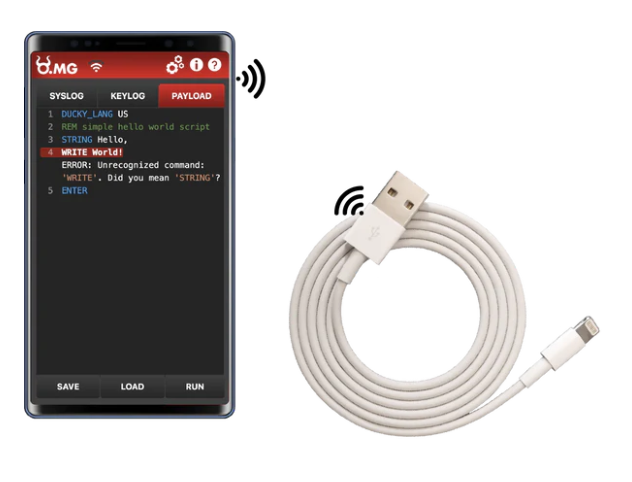

Et oui, pendant que vous chargez votre téléphone, le câble contient un micro-ordinateur qui va pouvoir injecter du code pour prendre le contrôle de votre téléphone, exfiltrer des données, utiliser vos comptes pour usurper votre identité etc...

Le vecteur d'attaque

Cette attaque est très sournoise parce qu'en apparence, un câble USB c'est deux fils de cuivre, point à la ligne.

Sauf que dans le bloc USB, il y a assez d'espace pour y loger un micro-ordinateur qui va pouvoir exécuter du code sur votre téléphone ...

Exactement de la même manière que si quelqu'un avait branché une clé USB malveillante à votre téléphone / ordinateur.

Comme dans les attaques qu'on a précédemment étudié, on voit que la vulnérabilité repose sur :

- Un moment particulier avec un besoin urgent => baisse de la vigilance

- Ce contexte permet de vous faire réaliser l'action impossible à réaliser par l'attaquant·e : brancher un objet sur votre téléphone/ordinateur.

- Le camouflage d'un objet malveillant dans un objet banal du quotidien, sans soupçons. Exactement comme le cheval de Troie.

Les variantes

Ce concept d'attaque peut être étendu à tout ce qui va s'en rapprocher :

- des fausses bornes de chargement de téléphone

- se brancher directement sur l'ordinateur d'un·e inconnu·e

- laisser un·e inconnu·e se brancher directement sur votre ordinateur

Comment s'en protéger

Pour le coup c'est très facile d'éviter ce genre d'attaque :

- Ne jamais brancher son téléphone à l'ordinateur d'inconnu·es

- Ne jamais laisser un·e inconnu·e brancher son téléphone à son ordinateur

- Ne pas utiliser les câbles d'inconnu·es

- Ne pas utiliser les bornes de chargement douteuses

- Toujours bien avoir une batterie externe en voyage !

Et si comme moi vous commencez à avoir une parano grandissante ou que vous avez un poste particulièrement à risque, vous pouvez utiliser des adaptateurs de protection et détecteur de câble malicieux comme ici. ( pas sponso ).

Disclaimer

Il y a un petit débat dans la communauté sur cette attaque. Ce vecteur a été beaucoup étudié et démontré dans un cadre éthique mais on n'a pas de traces d'attaques réelles ayant été réalisées avec ce moyen.

Mais étant donné qu'il est très difficile de détecter cette attaque après coup, cela pourrait expliquer le manque de traces.

Donc dans le doute, on se protège !

Mais je tenais à le préciser.

Tu veux en savoir plus sur comment fonctionne l'injection de code par USB ?

Tu trouveras toutes les étapes détaillées dans cet article:

Article suivant

Pour ne rien rater tu peux t'inscrire pour recevoir chaque article directement par mail ! Tu peux aussi t'abonner sur Linkedin 😎

License

Toute cette mini-série est open-source. ( ouaip il y a pas que le code qui peut être open-source ! )

La license choisie signifie que tu peux faire ce que tu veux avec son contenu tant que tu me crédites 😎. royal au bar j'ai dit !

Tech me about it: "comment se protéger des cyberattaques | pour startups et PME" © 2022 by Tancrède Simonin is licensed under Attribution 4.0 International

A chaque publication tu reçois l'article directement par mail, gratos 😘

Commentaires