Cet article est le troisième épisode d'une graaaande série sur "Comment se protéger des cyberattaques quand on est une petite startup ou PME ?"

Chaque jour, reçois directement 1 bonne pratique pour mieux te protéger, avec des exemples pour comprendre comment ça marche !

Pas de VPN ou logiciels compliqués, pas de charabia, juste les bonnes bases pour éviter la plupart des attaques.

Cet article présente des passages détaillant des techniques d'intrusion et maintien dans un SI sans y être autorisé. Ceci est réalisé uniquement à but pédagogique. En aucun cas cet article ne promeut les activités illégales décrites, se veut inciter à réaliser ces actions ou concevoir un mode d'emploi pour les réaliser. Ce sont des infractions pénales ( article L.323-1 du Code pénal ).

Allez c'est parti ! 💥

Un paquet cadeau piégé

En 2020 - 2022 des entreprises américaines ont reçu des paquets cadeaux avec une carte amazon et une clé USB. D'autres ont reçu un courrier imitant le département de santé avec des consignes sur le Covid 19 et une clé USB.

Au premier abord, sacré aubaine ! Une clé USB gratos !

QUE NENNI MESSIRE

Dans le rapport du FBI de janvier 2022 on voit que les clés USB sont en fait des micro-ordinateurs qui vont injecter du code pour prendre le contrôle de votre ordinateur une fois la clé branchée.

Comment ça fonctionne ?

Une fois la clé USB branchée, elle va être détectée non pas comme une clé de stockage mais comme un clavier.

Une fois détectée comme clavier la clé USB ( qui est en fait un micro-ordinateur avec un programme ) va pouvoir "taper" automatiquement des commandes sur votre ordinateur de manière ultra-rapide.

Lancer des commandes sur windows sans cliquer

Si vous avez un windows vous pouvez faire le petit test avec moi, on va réaliser quelques actions - sans aucun risque bien sûr - pour vous montrer qu'on peut complétement utiliser un ordinateur sans jamais utiliser la souris.

C'est tout simplement parce qu'à la base de la base les ordinateurs fonctionnent avec un CLI: une command-line interface, une interface de lignes de commandes.

Ce n'est que par la suite, que par-dessus ce fonctionnement a été rajouté la GUI: la graphical user interface avec le système de fenêtres ( en anglais -> windows, et oui ça vient de là ! ).

Allez on va se mettre dans la peau du programme dans la clé USB, à partir de maintenant: clavier-souris c'est interdit !

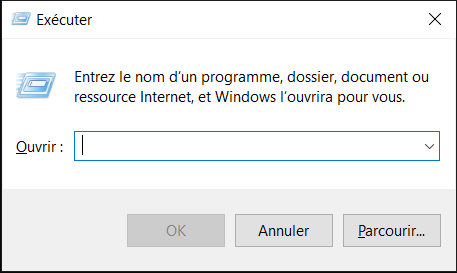

On lance le programme d'invite de commande avec windows + R

ça va nous ouvrir ceci:

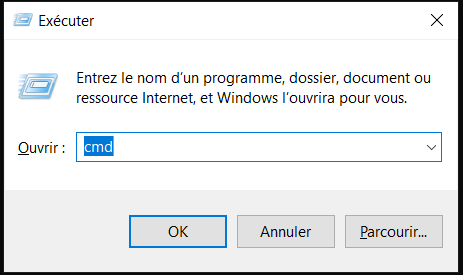

toujours sans cliquer on va directement écrire => cmd <=

on tape sur la touche ENTER

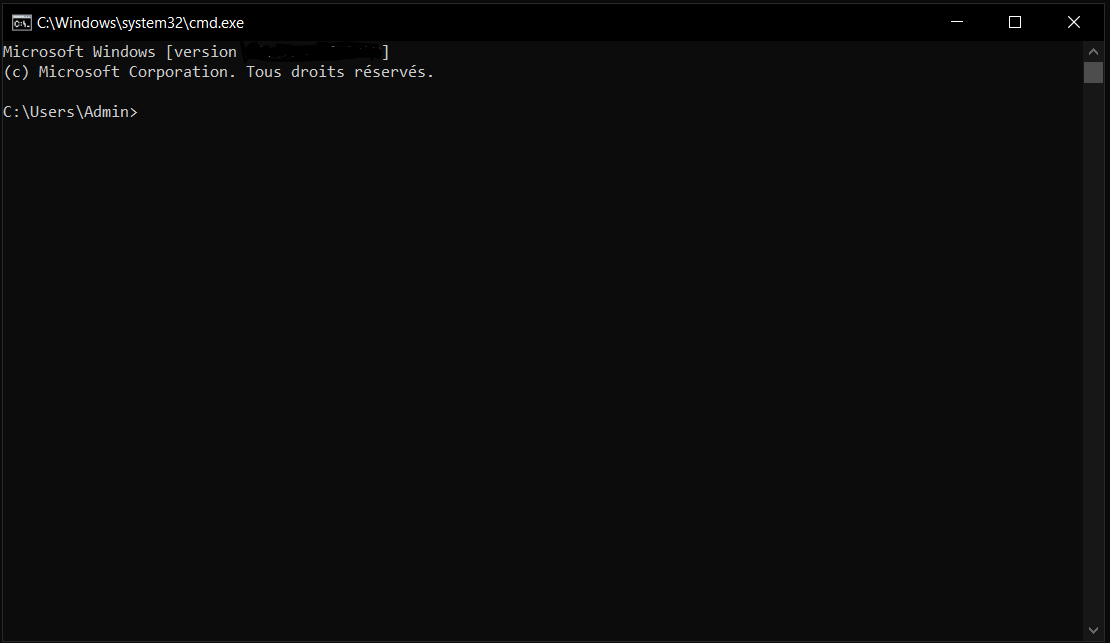

Ce qui va nous ouvrir l'interface de commandes !

C'est ici qu'on peut faire absolument tout ce qu'on veut sans utiliser de souris...

Et là on peut s'amuser avec des commandes sans risques, par exemple:

- tapez

dirpuis ENTER pour lister les dossiers et fichiers du dossier - tapez

cd Documentspuis ENTER et vous avez navigué dans les documents - tapez

mkdir test_dossierpuis ENTER et vous venez de créer un dossier vide nommé "test_dossier"

BREF, vous avez compris...

On peut tout faire sur votre ordinateur sans cliquer quand on est une clé USB "intelligente".

Dans notre histoire, selon le rapport du FBI ces commandes vont:

- ouvrir cette interface de commande

- se connecter au serveur des attaquants et télécharger d'autres scripts

De toute évidence les scripts avaient pour but d'exfiltrer toutes les données des ordinateurs infectés.

Mais aussi de se propager aux autres ordinateurs et machines connectées au réseau local, comme on a pu le voir dans l'attaque de WannaCry.

Alors comment on se protège ?

Pour le coup, c'est plutôt très simple!

Ne branche jamais à ton ordinateur des clés USB / cartes / claviers que tu as trouvé par terre, reçu par courrier etc... si tu n'en connais pas la provenance.

Voilààààà! J'avais pas dit que ce serait simple ?

Stay safe on the Wild Wide Web,

Et à demain pour une attaque encore plus sournoise ! Mais tqt on verra comment s'en protéger 😘

Pour ne rien rater tu peux t'inscrire pour recevoir chaque article directement par mail ! Tu peux aussi t'abonner sur Linkedin 😎

Dans le prochain article, on voit une variante de cette attaque encore plus sournoise !

Article précédent

Sources

License

Toute cette mini-série est open-source. ( ouaip il y a pas que le code qui peut être open-source ! )

La license choisie signifie que tu peux faire ce que tu veux avec son contenu tant que tu me crédites 😎. royal au bar j'ai dit !

Tech me about it: "comment se protéger des cyberattaques | pour startups et PME" © 2022 by Tancrède Simonin is licensed under Attribution 4.0 International

A chaque publication tu reçois l'article directement par mail, gratos 😘

Commentaires